COLUMN COLUMN

2021.1.3 /

マルウェアとは?ハッカーが横展開するためのMimikatzとmacの仕組みを解説

マルウェア(Malware)とは?

マルウェアとは、不正で悪質な動作を行うために製作されたソフトウェアやコードのことです。

例えば具体的なマルウェアの事例をご紹介すると、プログラムに寄生しプログラムの動作を妨げる感染機能や自己拡散機能を持つ「ウィスル」は、みなさんもよくご存じだと思います。その他にも侵入先のコンピュータから秘密裏で攻撃を行うプログラム「トロイの木馬」や、パソコンを感染させ内部情報を勝手に外部送信する「スパイウェア」、攻撃者が侵入するためのネットワーク上の裏口を開けるためのマルウェア「バックドア」等があります。

マルウェアへの感染の兆候とはどんな時に疑えばいいのでしょうか?身に覚えのないメールが送信されてきたり、パソコンの動作が異常に遅くなったり、ネットワークトラフィックが非常に高くなった時などは、マルウェア感染を疑った方がいいかもしれません。しかしマルウェアは普及率の多いWindows(ウィンドウズ)サーバやWindowsPCから感染することが多いと言われています。感染させ侵入するためには、確率の高い普及機やOSを狙うのは当然ですよね。しかしMac(アップル社のパソコン、マックと呼ばれる)から感染してきたケースがあるというのです。どのような仕組みなのでしょうか?

マルウェアがMacから検出された、その仕組みとは?

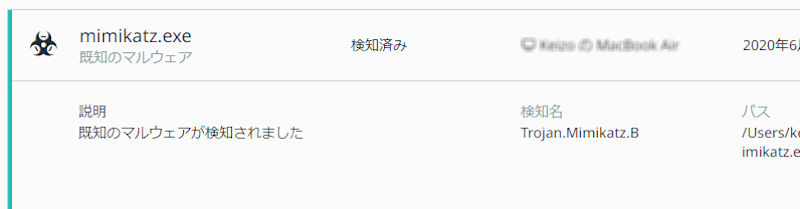

ある組織内のEDR(Endpoint Detection and Response)を見ていると、ある端末にマルウェアの「Mimikatz」(ミミカツ)を検出しました。普通なら、慌てて対処するところですがが、感染している端末PCがアップル社のMacBook Air なのです。そしてログの記録を見ると、そのPCの使用者が意図的にダウンロードしたであろうフォルダにはいっています(下記図を参照)。どうも悪意を感じられないのですが、そもそもこのMimikatzは、MacBook Air で何をしているのでしょうか?

WindowsPCであれば何か攻撃をするのでは?と思い、対策を考えますが、どうも悪さをしそうもないのです。もしもMimikatzが何かするとしたら、このMacBook Air経由で、組織内のWindows端末へ水平展開していくのかな?と思いました。この水平展開の予感は当たっていたのです!

Mimikatz(ミミカツ)とは?ハッカーが横展開させるためのもの?

MimikatzとはWindowsのメモリ上にある認証情報にアクセスし、管理者権限を盗み取ったり、他のアカウントになりすましたりするものです。実際にはハッカーが攻撃する際に、拠点確立後、権限昇格をして横展開するときに使用されるものでした。Mimikatzは、kali Linuxを立ち上げて、Mimikatzのフォルダを見るとわかるように、実行ファイルには、EXE形式もあればDLL形式もあります。もちろん32ビット版、64ビット版が存在します。更には、PowerShellでも実行することも可能です。

Windows の認証方式は、入力されたアカウントのパスワードをハッシュ化して、認証する流れです。実際にパスワードが分かれば認証を通り抜けることができますが、そもそもハッシュ化されたコードがあればパスワードそのものは必要ないことになります。認証方式はいくつかありますが、Mimikatzによって得たダンプから、LMハッシュ、NTLMハッシュ、その他の情報を取得できれば認証を通り抜けることになります。

実際に、Kali Linuxで、Mimikatzを使ってみればすごく理解が深まります。もちろんMimikatzを動かすためには、その前にターゲットPCへ侵入することも必要ですので、試してみると流れが良くわかり理解が深まると思います。

まとめ

「マルウェアはWindowsから侵入してくるもの」と当然のように思っていましたが、Macから侵入してくるマルウェア「Mimikatz」を発見したのです。あなたの会社も我々も気をつけなければならない時代になってきたと言えるのではないでしょうか。

弊社CYBERGYM(サイバージムジャパン)は、急速にサイバー環境の拡大が進む昨今において、サイバーセキュリティを前提としたリスクマネジメントの重要性の高まりを受け、設立されました。サイバーセキュリティ業界で最先端の技術とノウハウを有するイスラエルのCYBERGYM社と提携し、日本及びアジアで、各種サイバーセキュリティトレーニングを弊社専用アリーナでご提供しています。対応チームの構築や強化、組織内レッドチーム養成、脆弱性診断等のサイバーセキュリティトータルソリューションを展開しています。

あなたの会社にもサイバー攻撃がくる時代になってきました。もはやサイバーセキュリティ対策は経営課題そのものです。その時、経営者はどうするべきなのでしょうか?「あなたが経営者に知らせておくべきサイバーセキュリティとは?」というダウンロード資料は、企業における最低限のサイバーセキュリティの備えや考え方をわかりやすくまとめています。

また「CYBERGYM サイバーセキュリティトレーニング 総合ガイドブック」は、サイバー攻撃に対する具体的かつ実践的なトレーニング内容や価格がご覧いただける資料になっています。サイバーセキュリティに対する具体的な解決策を探している方は、ぜひ、当サイトより資料をダウンロードください。